XMLRPC обзор дорогие почитатели прекрасной системы управления wordpress.

Хочу подметить, что последнее время, участились случаи ddos атак на wordpress, в не зависимости от вашей деятельности.

Увеличение количества Ddos атак, имеет определенную корреляцию

XMLRPC важно :

1) HTTP это средство общения, транспортировка и кодирование данных в XML.

2) Свойства XML-RPC это старый аналог API для WordPress.

3) Как и зачем отключают Xmlrpc.php

4) XML-RPC Validator

5) Просто удалите файл xmlrpc.php, нет файла, нет проблем.

Если ваш WordPress взломан, то через xmlrpc боты или сторонний администратор, может сделать публикацию на вашем сайте с даже с мобильного телефона. Именно это позволяет делать удалённый доступ предоставляемый xmlrpc.php.

XML-RPC это метод, составлять свой контент, затем подключаться к блогу с дальнейшей публикацией записи.

XML-RPC & WordPress сегодня

Начиная от версии 2.6 WordPress, 2008 год, WordPress дает возможность включения и выключения XML-RPC. Но, релиз WordPress для приложения под iPhone, поддержка XML-RPC была включена по умолчанию и не было возможности для отключения. Так осталось и поныне. Функциональность поставляемая уменьшилась файл что весил примерно 85kb теперь занимает до 3kb, актуальность XML сводится на нет.

Свойства XML-RPC это старый аналог API для WordPress

Новый (API) для WordPress позволит не использовать XML-RPC.

Хотя вы можете ожидать, что API будет включён непосредственно в ядро WordPress в будущем, что полностью исключит необходимость использования xmlrpc.php.

Новый API не идеален, но он обеспечивает более высокий уровень защиты чем xmlrpc.php.

Итак, почему и зачем отключать Xmlrpc.php?

Вопрос по проблема безопасности. Проблема не напрямую связана с XML-RPC, его часто используют для включения атаки на ваш сайт. Варианты защиты, Двух факторная авторизация и очень надёжный пароль, и в добавок можно использовать плагины защиты для WordPress, обеспечивающими безопасность в online режиме. Но лучшим выходом есть, просто отключить Xmlrpc.

Есть два основных слабых места XML-RPC, которые использовали в прошлом.

отключение xml-rpc

Вариант первый – прямой подбор пароля (brute force attacks) для получения доступа к админ панели вашего сайту. Атакующий бот, хочет получить доступ к вашему сайту, используя xmlrpc.php. Происходит подбор различных комбинации как имён пользователей так и их паролей. Такие боты, эффективны в использовании одной команды для тестирования сотен различных паролей. Такой вариант, на 100% позволяет ботам обходить инструменты безопасности, которые заточены на обнаружение и блокировки атак для прямого подбора.

Первый подход, внести правки в .htaccess

# Block WordPress any requests to xmlrpc.php

order deny,allow

deny from all

allow from 192.168.0.1

Вариант второй – из за DDoS атаки, сайт будет переведен в оффлайн и злоумышленники могут видить обратное уведомление для отправки его тысячам веб сайтам одновременно. Этот функционал xmlrpc.php даёт хакерам почти бесконечное количество IP-адресов для распространения атаки DDoS.

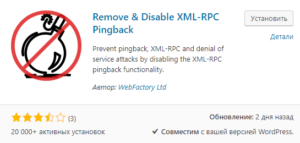

Проверка XML-RPC на работоспособность, используйте плагин Remove & Desable XML-RPC Pingback.

Запустите его как инструмент, если вы получите сообщение об ошибке, значит, у вас нет поддержки XML-RPC это хорошо.

Можно остановить выполнение скрипта xmlrpc.php, одним из двух подходов ниже.

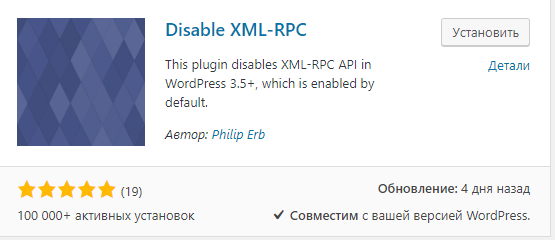

Второй подход, установить плагин и отключить XML-RPC.

На данном этапе все, если у вас возникли вопросы. оставляйте их в комментариях.