Утро 3-го января, в 10 утра я продолжил изучение статистических данных после очередной атаки на сервер.

[Wed Jan 02 22:55:17.351083 2019] [core:crit] [pid 13303] (13)Permission denied: [client 51.75.196.34:18250] AH00529: /var/www/xn7sbbighlkm9ahj2air/xn----7sbbighlkm9ahj2air.xn--j1amh/wp-content/.htaccess pcfg_openfile: unable to check htaccess file, ensure it is readable and that '/var/www/xn7sbbighlkm9ahj2air/xn----7sbbighlkm9ahj2air.xn--j1amh/wp-content/' is executable

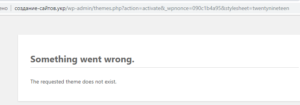

Вот что меня действительно удивило, так это то, что моя родная тема на WordPress отключилась, не ясно только как WordPress вышел из строя.

Мой тестовый пакет для разработки, получил массовую перегрузку.

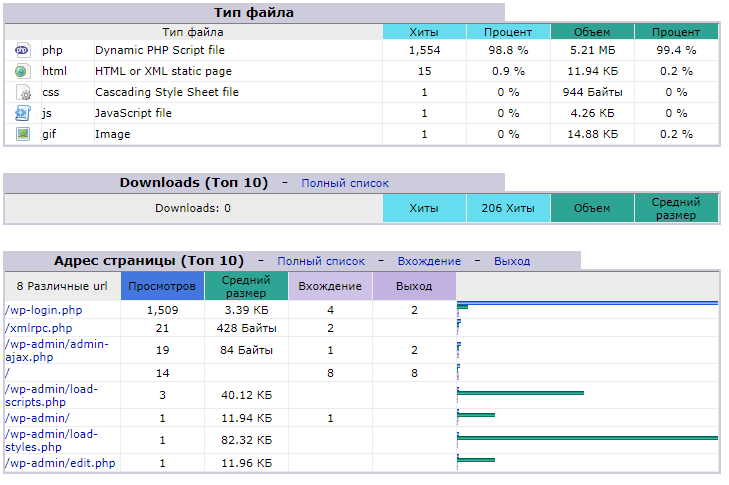

Смотрим статистику, и видим что ВП сегодня ночью был подвержен другой атаке, мой ручной запрет на инъекцию скриптов на uploads дает мне возможность протестоять взлому с того момента как мы запретили, это 24 декабрь +- дальше работать админ, бот не смог.

Точки для инъекции постов после взлома системы:

http://xn—-7sbbighlkm9ahj2air.xn--j1amh/xmlrpc.php

http://xn—-7sbbighlkm9ahj2air.xn--j1amh/wp-admin/admin-ajax.php

Еще точки для возможных инъекций:

http://xn—-7sbbighlkm9ahj2air.xn--j1amh/wp-admin/load-scripts.php

http://xn—-7sbbighlkm9ahj2air.xn--j1amh/wp-admin/load-styles.php

Хорошо видно на данном рисунке взлом WordPress происходит через директорию UPLOADS : 1 gif 1 css 1 js это и есть файлы скриптов для старта взлома, осталось найти эти файлы.

И как вариант закрыть в ручную страницы авторизации от доступа по default ссылке (url).

http://xn—-7sbbighlkm9ahj2air.xn--j1amh/wp-login.php

http://создание-сайтов.укр/wp-admin

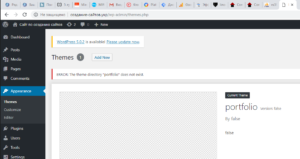

WordPress просит обновить себя до 5-й версии, но есть риск что это не поможет.

Мы запустим обновление WordPress до версии 5.0, но это не помогло, возможно наша старая версия WordPress была с уязвимостью, и легко позволяла делать манипуляции.

Обновление показало что WordPress поврежден сильнее, чем ожидалось.

Решением станет полное удаление WordPress и установка чистой версии из оригинальных исходников репозитория ПП «Сиерра Груп».

На данном этапе мы полностью контролируем целостность базы и файлов, неодин сайт клиентов во время взлома не пострадал. Наш фаервол уведомлял нас о всех действиях, спасибо отдельно команде !

Далее : Продолжение восстановления работы по восстановлению моей темы для WordPress из github. А вы кстати видел новые в папки style и webpack + wp-content + wp-includes+wp-admin.

на самом деле. мы испольщуем вебпак, только галп или грант уже много лет, внутри темы. Мне кажется вордпресс очень изменится в скором времени 🙂