Добрый день, дорогие читатели. Сегодня мы рассмотрим тему взлом вордпресс сайта. Мы рассмотрим реальный пример, проведем анализ действий, покажем пример возможных последствий и сделаем правильные выводы.

Для начала небольшая предыстория, летом 2018 года группой junior веб разработчиков, составили небольшой план работ для изучения архитектуры вордпресс, результатом работы было одна страница с выводом постов различной комбинации, в том числе разных кастомных типов, не только базовый Post тип данных вордпресс, функционал был создан на базе плагина ACF pro.

В октябре месяце, фаервол сервера заметил странную активность, было принято решение, изучить взлом поведение и данные, сделать выводы обновить защиту на рабочих сайтах и сделать описание данных процессов о безопасности вордпресс сайта в уходящем декабре месяце 2018 года.

Итак, рассмотрим, что же произошло с сайтом за каких то пару месяцев, и определим далее шаги для защита сайтов.

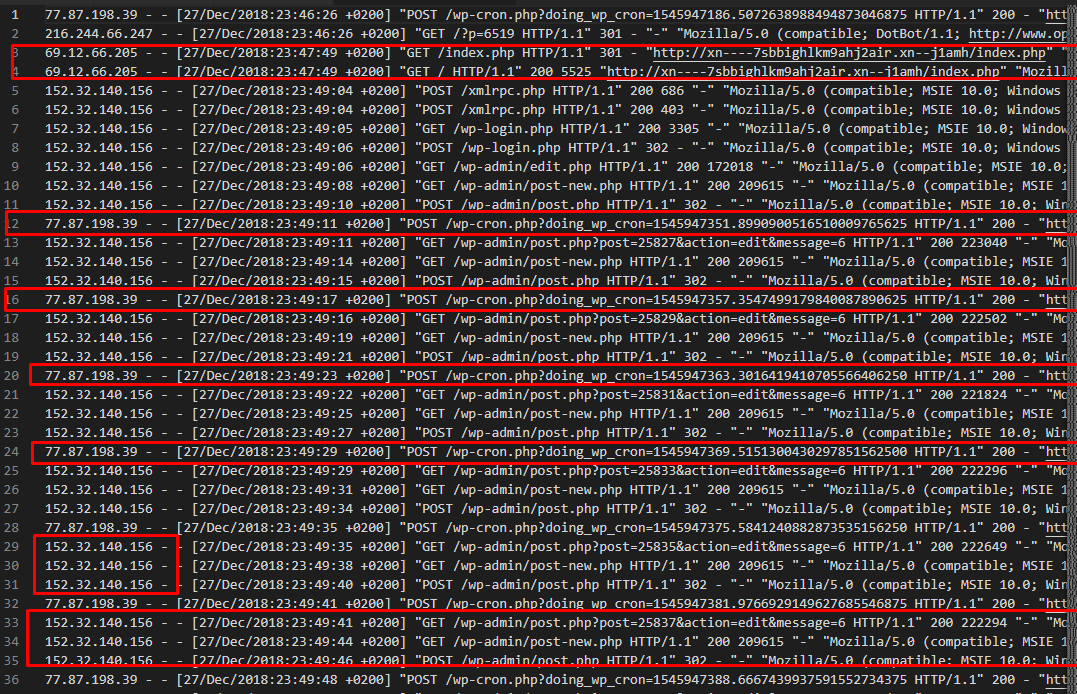

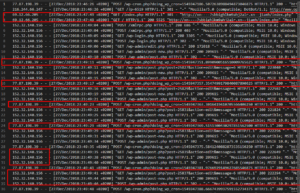

- Увеличения трафика на сайт, данный трафик не несет полезности, это действия бота, что получил возможность публиковать посты, через дырку в ядре WordPress (рисунок № 1).

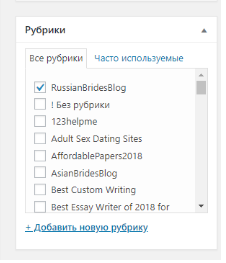

- Заполнение базой данных, разных статей не общего характера (рисунок №2)

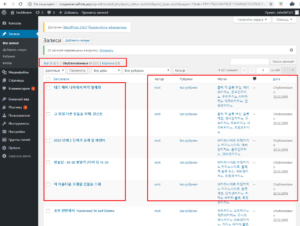

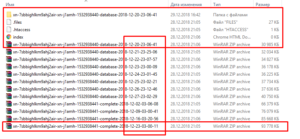

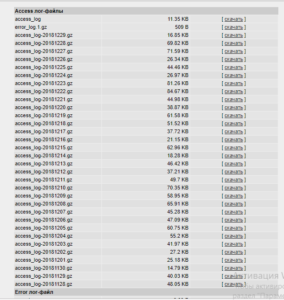

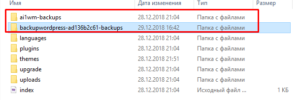

- Обратим внимание, что количество постов около 10 тис. записей (рисунок № 3), размер базы данных составляет 125 мегабайт, при этом, взлом происходил через один из плагинов, в plugins директории, мы нашли много лишних резервных копий нашей бд.

Итак, с чего начинается защита сайтов, вывод : после изучения учебного материала. В заключении мы опишем эффективные пути решения в нашем случае.

- 1. Первое, что необходимо делать, закрыть доступ через ФТП и представлять возможность подключения только по выделенному ip-адресу, запрещать запись новых сценариев, если не вы автор файлов. В нашем случае, так как проект находится на стадии разработки, атака прошла успешно, причиной стала открытость системы вордпресс, ее уязвимое ядро старой версии, потому первое действие было это обновить Вордпресс до последней версии, в нашем случае это версия 5.0.2, после этого и изменить права файлов CHMOD 755. И закрыть доступ через ftp.

- 2. Нельзя использовать плагины, что могут сделать уязвимость в работе WordPress, часто бесплатные, плагины просто не нужны в использовании в том виде в котором они поставляются, каждая такая установка не опытным пользователем засоряет вашу базу данных делая ее уязвимой, в случае нахождения бага сервисами, что целенаправленно DDos-сят сайты на вордпресс. Базу нужно очищать, от остатков мусорных данных плагинов и прочих загрязнений.

взлом был через плагин all-in-one-wp-migration он запустил backupwordpress откуда был получен пароль и весь код системы, далее иньекции постов под видом админа.

взлом через выкачку backup wordpress данных, именно здесь была уязвимость. - 3. Блокировать попытки входа на рабочий адрес ххх.com/wp-admin или ххх.com/wp-login, путем настройки .htaccess скрыть дефолтные URL для авторизации в систему вордпресс.

- 4. Контроль версии ваших фалов, сервис репозиторий GitHub для безопасной публикации файлов на сервер, закрывать порты 80 FTP и SSH на сервере после публикации обновлений через контроль версии.

- 5. Настроить резервное копирование базы данных, с интервалом в 2-3 дня.

- 6. Чаще обращать внимание на важные письма, информирование от сервера на базе фаервола, сработало успешно, подозрительные угрозы были видно и как правило Ваш вебмастер, знает что нужно делать, важно время чем быстрее вы будете в курсе тем меньше вреда задаст робот при взломе. В данном случае, сайт находился в разработке, по тому мы смогли зафиксировать все стадии, что происходили с нашим веб сайтом, для создания уникального материала для этой статьи.

- 7. Скрыть для мошенников, возможность получения информации о текущей версии вашего вордпресс.

Продолжение во второй части о Защита вордпресс